📝记录一些感兴趣的内容吧,不期望成为大牛了,太难了

2020.2

红队开发 bypass av四部曲

https://0xpat.github.io/ 红队 恶意软件开发4部曲,我看完了,讲述了如何加载shellcode,如何免杀,里面比较好的一点是每一种免杀方法都单独上传一遍杀毒网,然后如何检测沙盒环境,如何编译代码等等,不少思路和shellcode开发是一样的。

Windows Sandbox 检测

如果微软的杀毒过不了,可以看看如何检测,检测到直接exit就能bypass了。

在2019年末,微软推出了一项名为Windows Sandbox(简称WSB)的新功能。下面的“技术”部分概述了用于指纹识别WSB的技术。

https://github.com/LloydLabs/wsb-detect

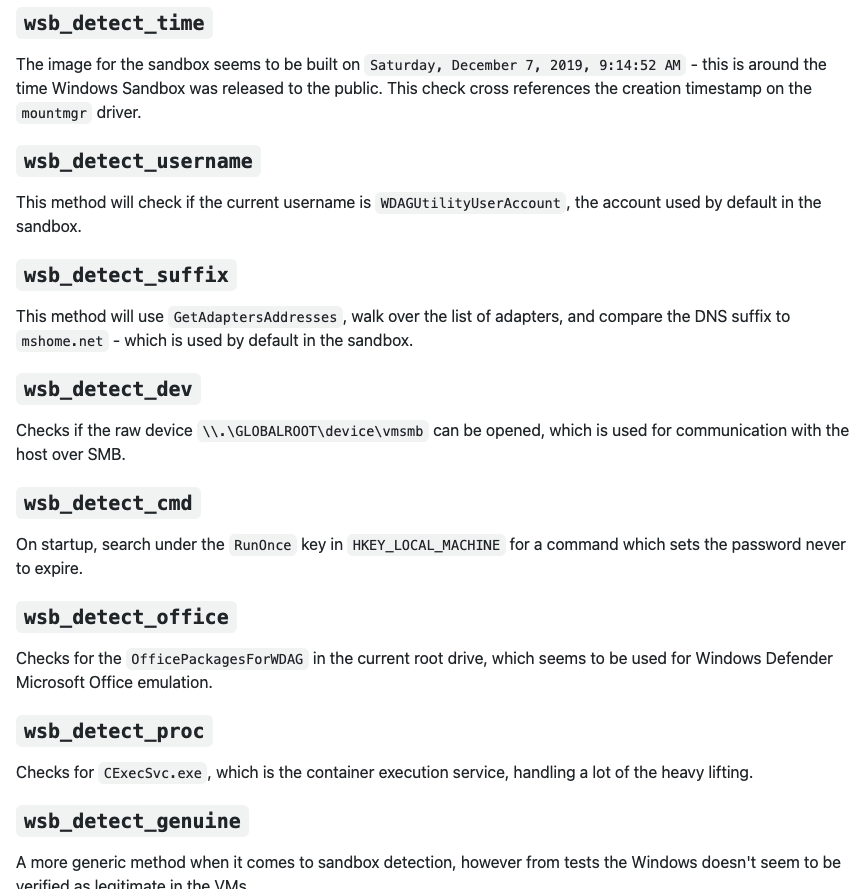

检测手段有下面几种

基本思路是沙盒中一些文件,注册表,进程中的默认值

例如wsb_detect_time,检测时间是检测的

#define SANDBOX_MOUNT_DRIV_FMT L"%s\\drivers\\mountmgr.sys"mountmgr.sys这个驱动创建的时间

没理解的是这个

BOOL wsb_detect_genuine(VOID)

{

GUID spUID;

RtlSecureZeroMemory(&spUID, sizeof(spUID));

RPC_WSTR spRPC = (RPC_WSTR)L"55c92734-d682-4d71-983e-d6ec3f16059f";

if (UuidFromString(spRPC, &spUID) != RPC_S_OK)

{

return FALSE;

}

SL_GENUINE_STATE slState;

if (SLIsGensuineLocal(&spUID, &slState, NULL) != S_OK)

{

return FALSE;

}

return (slState != SL_GEN_STATE_IS_GENUINE);

}用于检测是否是正版?为什么是字符串55c92734-d682-4d71-983e-d6ec3f16059f呢